テックポエム:014 - ハロウィンだしセキュリティの話をしよう!

はじめに

10月といえば「サイバーセキュリティ国際キャンペーン」ですね!

これはサイバーセキュリティに関して啓蒙活動を10月に行おうという国際的な呼びかけでアメリカをはじめ多くの国が参加しており、日本も参加しています。まあ、日本は2018年からやってるか謎ですが。。。 どちらかというと、アニメとコラボしながら2-3月にやってる強化月間の方が日本ではなじみ深いのかもしれない。

まあ、それはさておきそう言う日なので10月になんか話をしようと思い気が付けばハロウィンになっていましたが、ハロウィンでセキュリティの話というのもたまには良いでしょう。

というわけで以下のスライドを使って配信をしました。

せっかくなのでブログにも軽くまとめておきます。

サイバーセキュリティとは?

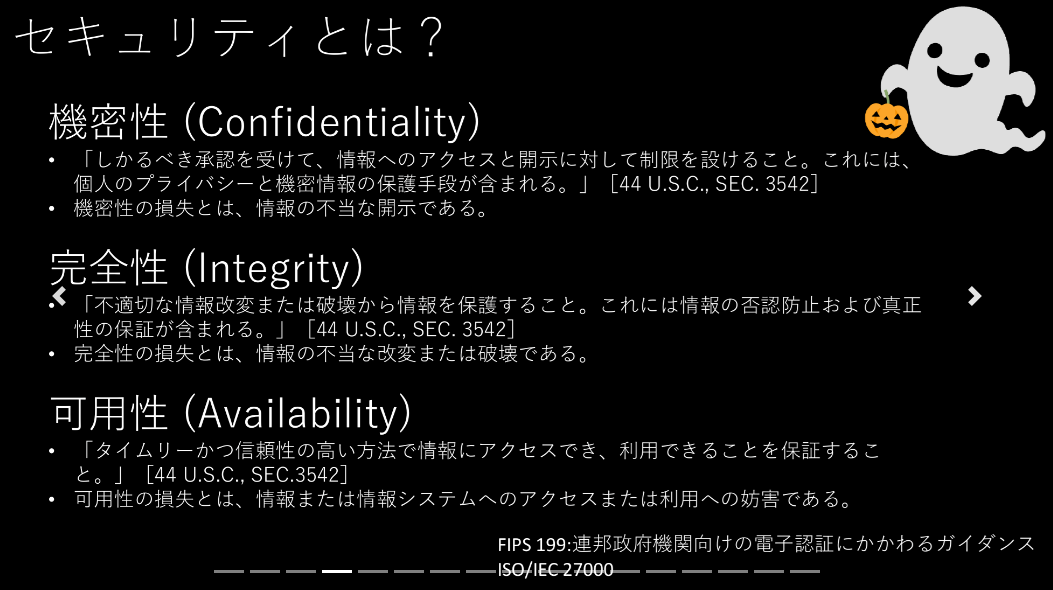

まずはセキュリティとはなんでしょうか? ISO2700やJIS規格その他もろもろでは以下のように定義されてますよね。これはマジでテストにでます。

機密性はなんとなくそれっぽい。完全性は言葉になじみがないと思いますが読めば改ざんとかなのでセキュリティっぽいですよね。ちょっと意外に見えるのが可用性です。これはパフォーマンスの話に思いがちですがDDOSでサイトダウンがセキュリティ攻撃として認識されてるようにセキュリティの基礎的な要素となっています。

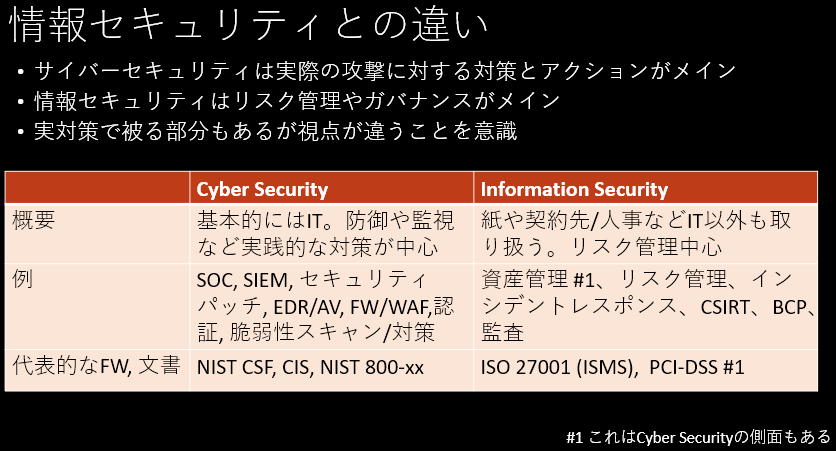

では、サイバーセキュリティとはなんでしょうか?

実は、この手の用語にしては珍しく定義があいまいないんですね。あいまいというか文書によって違うというべきでしょうか。これは不便なので統一の動きがあるのですが未だ果たせず。

基本的には情報セキュリティとの使い分けが肝になるわけですが「実際的な攻撃への防御や対策がサイバーセキュリティ」「リスク管理や監査が情報セキュリティ」という緩い区分でも大きくは間違わないです。

重要なのは視点の違いです。これどちらかをどちらかの箱に入れようとすると困るものも結構あります。同じ対象をサイバーセキュリティと情報セキュリティで扱うので。今話題にしてるのはどっちの視点が主かな? という点だけ押さえておけば後は多少曖昧でも良い気がしますね。もちろん、組織を作ったり社内規約を作ったりする時には無いと困りますが通常は大丈夫かと。

10年間でのセキュリティ攻撃の変化

IPAの情報セキュリティ10大脅威から2020版と10年前の2010版を比較してみました。

面白いのはWebアプリケーションへの攻撃が比較的減っている事です。これはFWが充実したりセキュリティコーディングの知見もたまったりSASTやDASTが一般的になった証拠だと思います。 一方で標的型攻撃などが増えています。これは私見ですがスクリプトキディのようなアマチュアではなく、お金を稼ぐプロに代わったため身代金や依頼料を取りやすい標的型攻撃が増えてるのではないでしょうか。いずれにしても変わらないことは攻撃者は常に弱いところを狙ってくるのでしっかりと防御していきましょう。

| 2010年 | 2020年 | |

|---|---|---|

| 1位 | 変化を続けるウェブサイト改ざんの手口 | 標的型攻撃による機密情報の窃取 |

| 2位 | アップデートしていないクライアントソフト | 内部不正による情報漏えい |

| 3位 | 悪質なウイルスやボットの多目的化 | ビジネスメール詐欺による金銭被害 |

| 4位 | 対策をしていないサーバ製品の脆弱性 | サプライチェーンの弱点を悪用した攻撃 |

| 5位 | あわせて事後対応を!情報漏えい事件 | ランサムウェアによる被害 |

| 6位 | 被害に気づけない標的型攻撃 | 予期せぬIT基盤の障害に伴う業務停止 |

| 7位 | 深刻なDDoS攻撃 | 不注意による情報漏えい(規則は遵守) |

| 8位 | 正規のアカウントを悪用される脅威 | インターネット上のサービスからの個人情報の窃取 |

| 9位 | クラウド・コンピューティングのセキュリティ問題 | IoT機器の不正利用 |

| 10位 | インターネットインフラを支えるプロトコルの脆弱性 | サービス妨害攻撃によるサービスの停止 |

最近のセキュリティ対策のトレンド

一つ一つを話すと長くなりますが、個人的に最近のトレンドでは以下の視点が重要だと思っています。

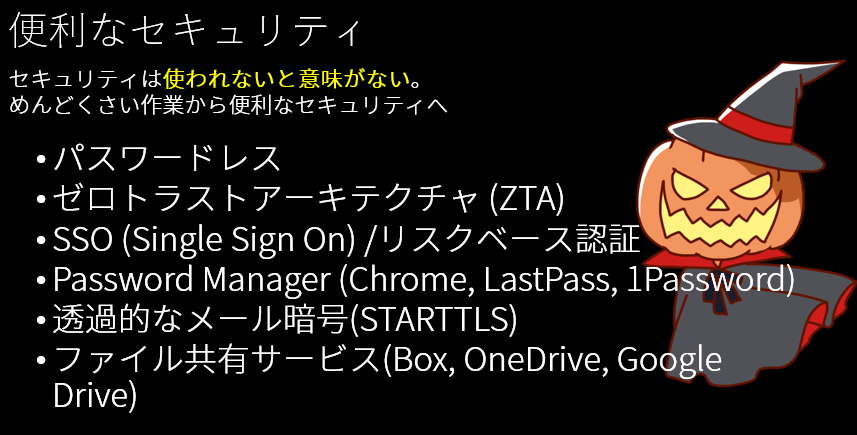

便利なセキュリティ

セキュリティといえば「めんどくさい」というイメージがあり、抜け道が回避され結局セキュリティ対策が無意味なものになりがちです。そのためなのか最近は「利便性が高くしかもセキュリティも高い」というソリューションが増えたと思います。

SSOやパスワードレスはその典型でユーザはパスワード入力の呪いから解放されます。ゼロトラストもそうですね。ゼロトラストに関しては別途まとめてるので以下の記事や動画も参考にしてください。

クラウドとセキュリティ

パブリッククラウドは何となくセキュリティ的に危ない気がして個人情報を置くのに懸念がありますよね? でもそれは多分気のせいです!

実際のところクラウドであっても適切に設定していればオンプレと同等以上のセキュリティになりますし、適切に設定されないのはロール管理が失敗してるかオペレータのスキルが極端に低いかです。ふつうDMZのFWの設定変更を気軽にやったり、みんなにその権限付与したりしないですよね? そういう話です。

クラウドから情報流出したというニュースは基本的にはクラウドベンダーのセキュリティが突破されたのではなくユーザの設定ミスに起因します。

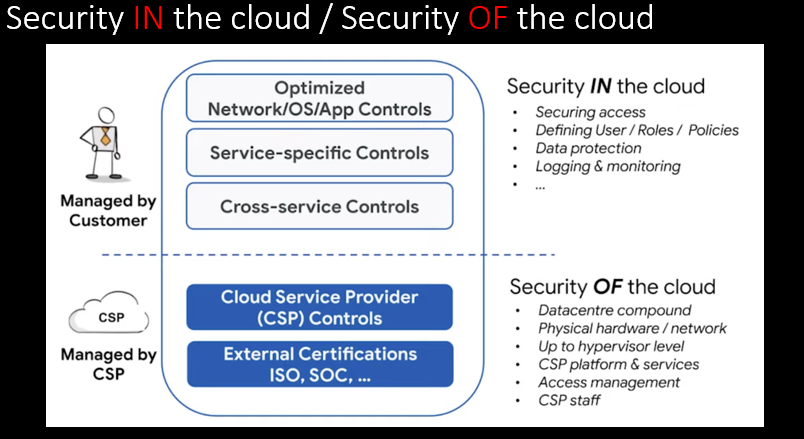

ただし、クラウド側もその点に関しては気にしており「Security IN the Cloud」という形で、IAMのような基本的なものからCSPMやCWPのような先進的なものまで幅広くセキュリティツールをクラウドの機能として組み込んでいます。

基本的にセキュリティというかインフラは規模の経済ですから、1社で買うよりはメガスケーラのクラウドベンダーが構築/購入してその費用を分配したほうがずっと安いのです。彼ら自身も大量の攻撃を受けるプレイヤーなので、その対策には膨大なコストを支払っています。そこに通常の会社が追いつくのはそれなりに資金がいるのでは? と考えています。

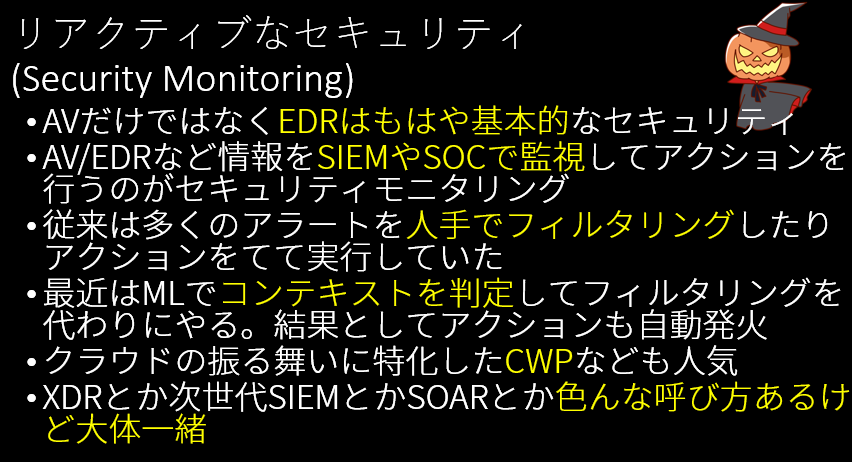

自動化とAI

重要なキーワードは「継続的な実行」と「コンテキスト認識」です。まあ、運用系と同じですね。特に前者は開発や運用のパラダイムを変えますし、後者は大幅な省力化によりSOCの民主化を果たす可能性があります。

まとめ

特筆すべき点としてはユーザは透過的に使えるようになったりむしろ利便性があがるのが今のセキュリティのトレンドですが、ツールが非常に増えてしまって管理者が大変です。大量の種類のセキュリティツールを管理しないといけないので、適材低所も大事ですがある程度は大きなベンダーにまとめてしまう事で契約や管理をシンプルにするのも一つの手ですね。クラウドベンダーがどんどんセキュリティベンダじみて来たのでそれも活用できるかと。

それではHappy Hacking!